HTTPSというかTLSで新しく見つかった脆弱性が話題になっている?ので対策をしてみた。

Diffie-Hellman 鍵交換に関する脆弱性に対する攻撃の様でLogjam Attackという名前だそうです。

TLS接続の暗号強度を512にビット下げられてしまうので盗聴されやすくなるとのこと。

SSL/TLSをサポートするトップ100万ドメインのうち、約18%にこの脆弱性があるということなので結構影響範囲大きそうです。

取り敢えずDHグループを2048ビット以上で作成するのとDHE_EXPORTを拒否にすれば良いようです。

ただし、Apache2.4系やNginxは素直にそれで良いようですが、Apache2.2はダメそう。Apache2.2の場合は以下のようにDHEを無効にするという対策にしました。

SSLCipherSuite HIGH:AES128:!DHE:!3DES:!aNULL

Guide to Deploying Diffie-Hellman for TLSのServer Testで合格すれば目的達成。

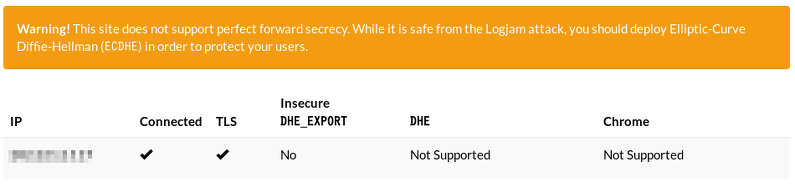

未対策のApacheはたいていこんな感じ。これまでの主な脆弱性に対応していればDHE_EXPORTはNOの筈ですがDHEが1024ビット、ブラウザ側も未対策なので不合格。

某都市銀行のウェブサーバの対応状況。DHE_EXPORTはNO、DHEも使わない設定ですがブラウザ側にECDHEを使わせるようになっていないのでこのテストでは不合格という扱い。

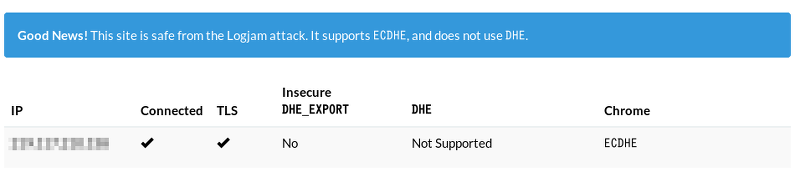

Apache2.2で対応した結果。DHEがNOでブラウザ側にECDHEを使わせるようになっているのでこのテストでは合格です。

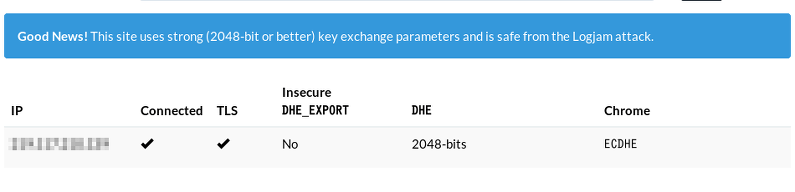

Apache2.4やNginxで対応した結果。2048ビットのDHEに対応しブラウザ側にECDHEを使わせるようになっているのでこのテストでは合格です。

関連記事の ApacheでSSL (その勘所) と NginxでSSL (その勘所) も更新しています。