スマートフォンをデスクに置くときは天板に直置きではなくスマホスタンドを使うことにしています。これまではだいぶ前に紹介した100円ショップの樹脂製スマホスタンドを使用していたのですが、最近はUSBケーブルが以前のものより太くて硬くなったType-Cなのでスマートフォン下部にUSBケーブルを接続するとスタンド前面が少し持ち上がり不安定になるのとスタンドベース裏の滑り止めが弱いので机の天板上を動きやすいのが気に入らなくなっていました。そこで安いメタルまたはアルミのスマートフォンスタンドを購入することにしました。とはいえ、「がとらぼ」の人はケチなので高級品などは買うはずもありません。今回もAliExpressでできるだけ安いものを探しました。購入時は286円送料無料でした。

3月の「7日到着セール」に注文したので本当に注文から7日程度で届いた。予想以上に小さくて軽い箱。です

このような箱に入っていました。パッケージの写真がリアルではなく3Dレンダリングというところが心配になります。

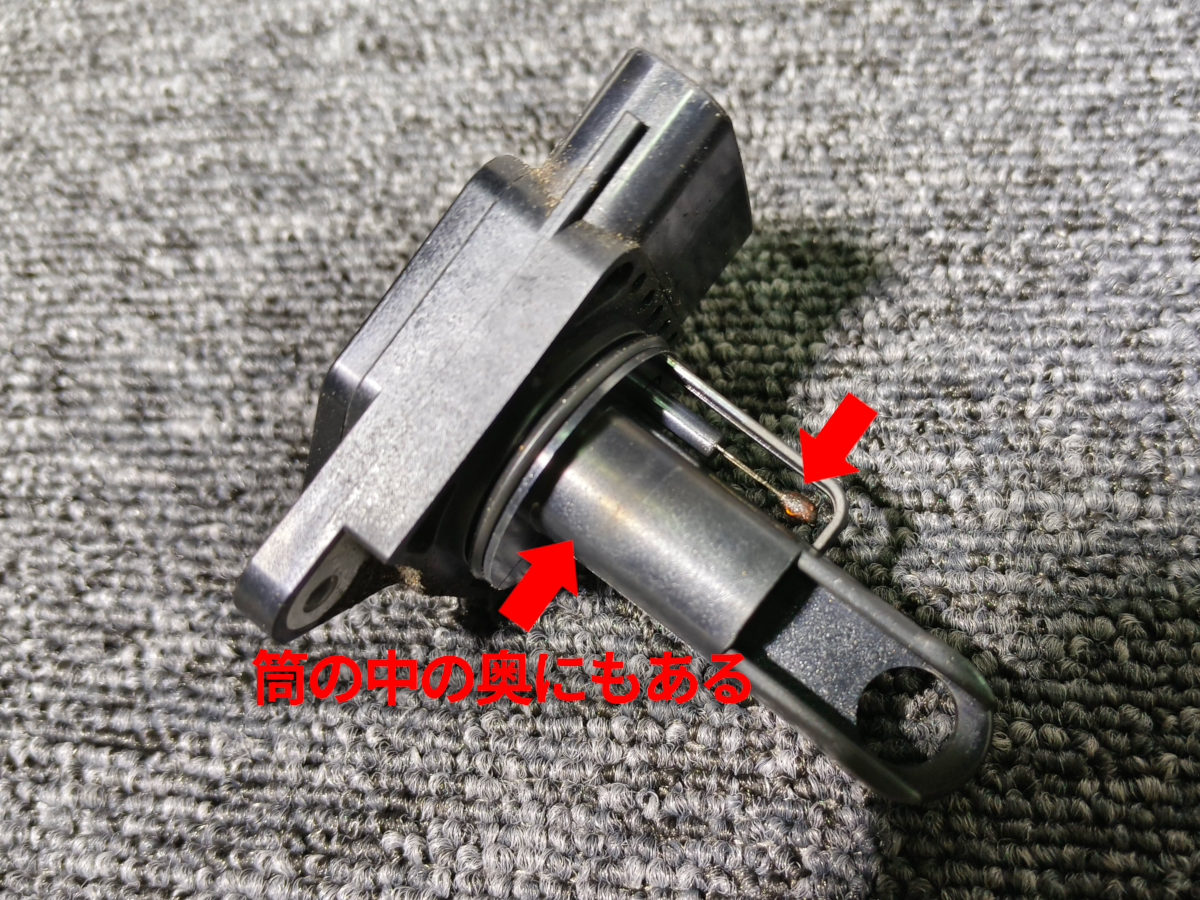

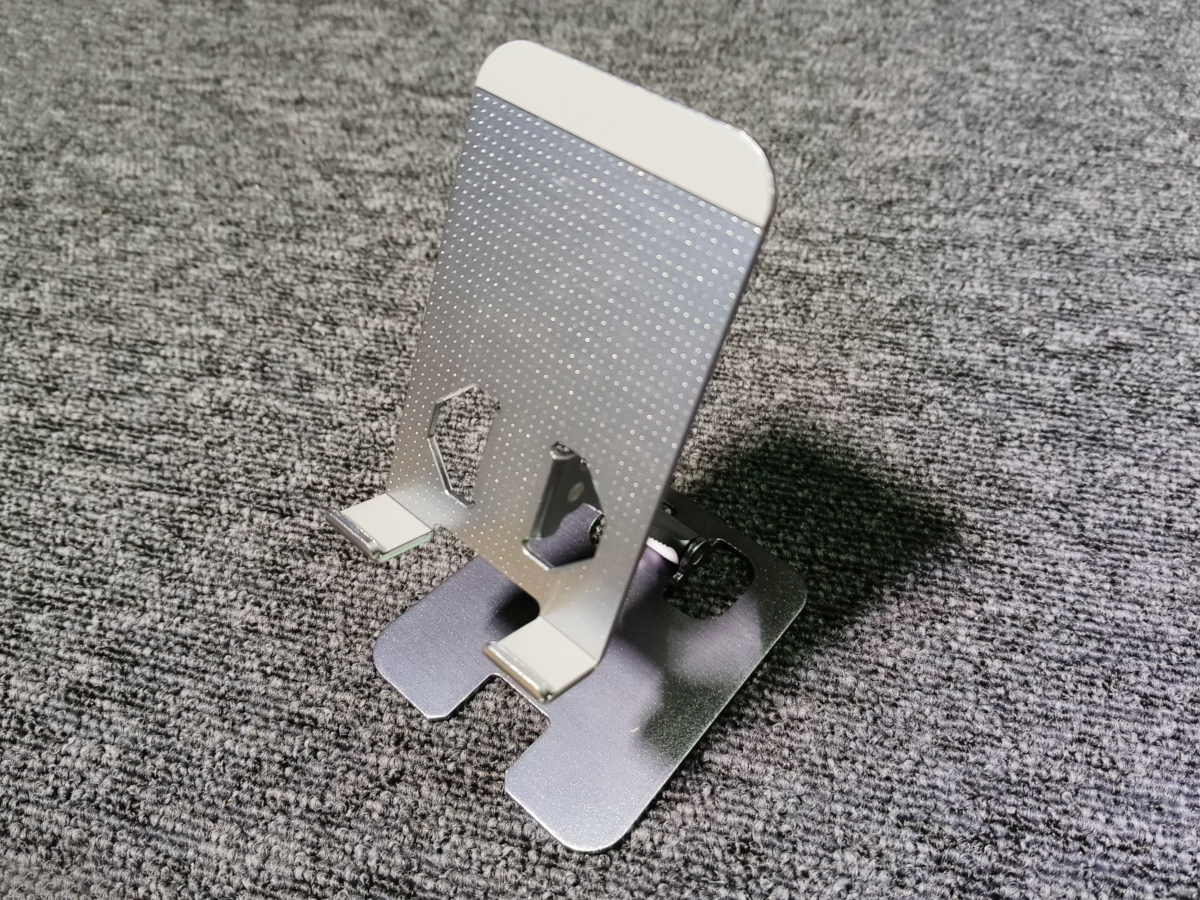

中身は折りたたまれた状態でコンパクトになっているスタンド。3Dレンダリングの画像と比べるとアルミ板が薄いです。(これは予想どおり)

重量は78gでした。

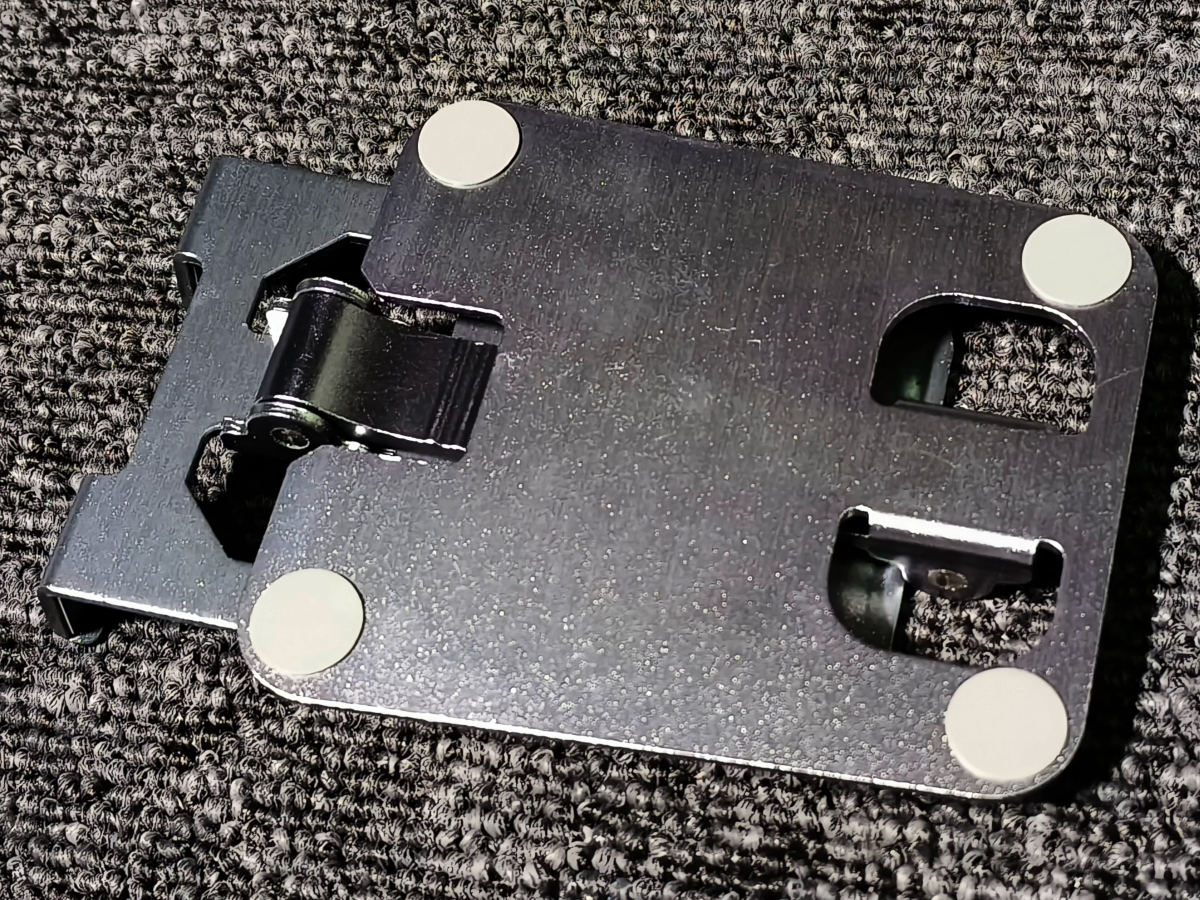

スタンドのベース裏面は四隅に滑り止めの丸いシートが貼ってある。この滑り止めはよく効きます。

このスタンドは2箇所に関節があり、動きは重いものの意図通りの角度で固定できます。画像ではスタンドベース側の関節の角度だけを変えています。緩くないので重めのスマートフォンを載せても角度は変わらなさそうです。

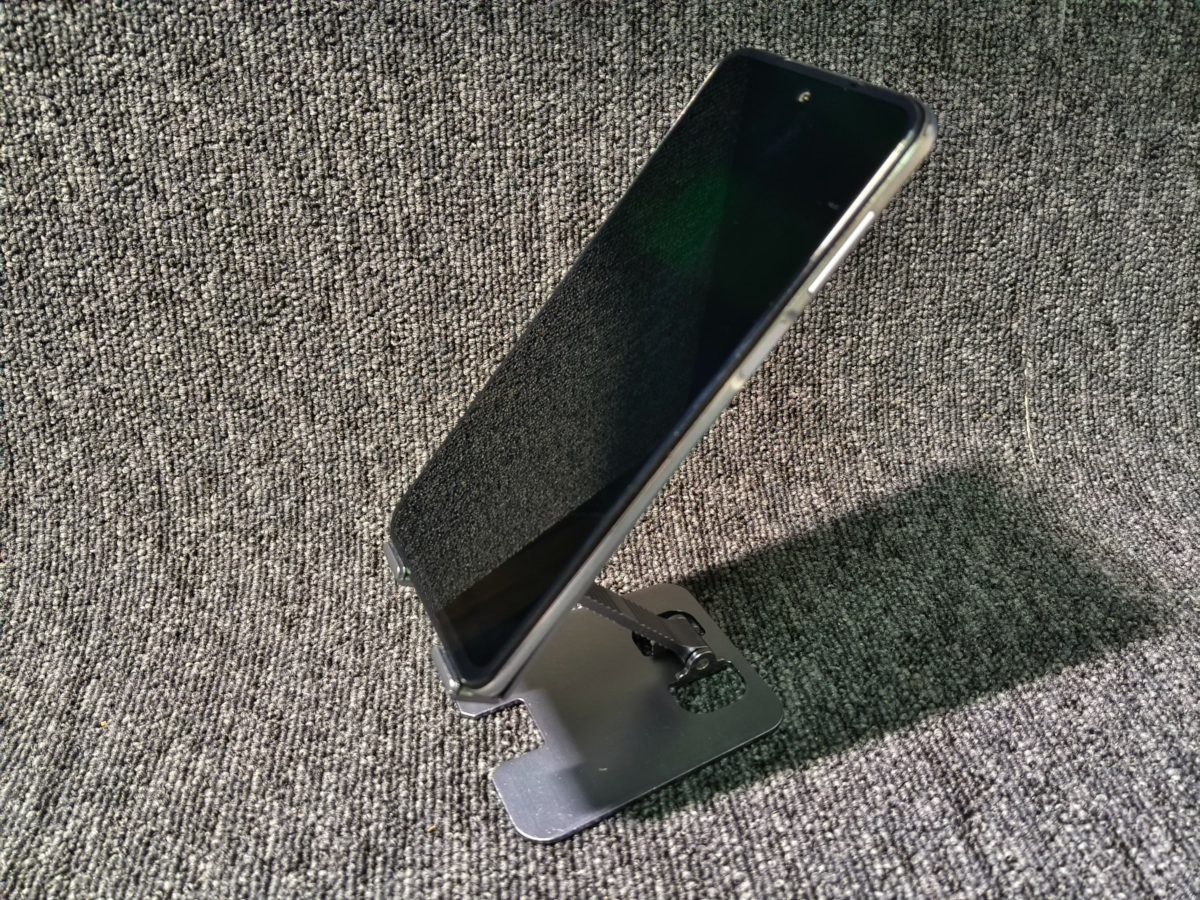

スマートフォンを載せる部分の裏側の関節も角度を変えて通常使用状態にしました。スマートフォンを載せる部分はメタルで出来ていますが、スマートフォン下部に当たる部分とスマートフォン背面の当たる一番上の部分には滑り止めシートが貼り付けられているので簡単にはスマートフォンが滑り落ちないようになっています。また、この滑り止めのおかげでメタルスタンドが直接スマートフォンに触れにくくなっているので仮に擦れたとしてもスマートフォンボディに傷が付きにくい筈です。

スマートフォンを載せてみました。スタンドの幅は最近のスマートフォンよりは少し短めですが電話機の横にはみ出て見えないのでちょうど良い感じです。電話機下部を支える部分は普通のスマートフォンには必要十分ですが、厚めのラギッドフォンだとやや足りないかもしれません。それでもラギッドフォンがスタンドから落ちてしまう程ではなさそうです。

スタンドの電話機ホルダーを持ち上げるアームはやや細くはありますが、樹脂ではなくメタル(アルミ?)なので強度は十分で、電話機を載せてもしっかりしています。スタンドの背面(背もたれ)は最近のスマートフォンのカメラアイランドまでは届かないのでレンズと安定性に影響しません。

安モノでも成功なお買い物でした。なお、夏の糞暑い時期・冬の糞寒い時期にスタンドの関節が勝手に動いたり関節の滑り止めが劣化したりスカスカしないかはまだ全くわかりません。