iQOO Z8 5Gは中国国内向けに販売されている廉価なハイエンドスマートフォンです。中国国内向けということでAndroidではあるもののGoogle Mobile Service (GMS)はインストールされていません。代わりにvivoが中国人民向けに選んだアプリが入っていてvivo用のアプリストアが利用できるようになっています。中国以外の利用者はGoogle Playストアをインストールし好みでGoogle系のアプリ或いはシステムアプリを代替できる好みのアプリをインストールすることになるでしょう。

そして、vivoによるUIのカスタム部分OriginOSは制限とクセの強いもので自由さに慣れている人にとっては面白くありません。Androidで利用されることが多いアプリのウィジェットも使えません。vivo用に作られているアプリだけに存在する「キット」(ウィジェットに相当)は利用できますが、vivo用に作られているアプリは中国人向けの中国語アプリなので困ります。少なくともシステムランチャー(ホームアプリ)だけは変更しないと使い物にならないといえます。さらにシステムアプリでアンインストール可能なものはすべてアンインストールし、デフォルトのアプリを好みのアプリに切り替える必要があります。

ROOT化したならvivo用アプリストアや通常はアンインストール不能アプリも削除してすっきりさせることも可能ですが、今回は非ROOTの範囲だけに留めます。

iQOO Z8 5Gは初めて起動すると言語の選択画面になるので「日本語」を選択することでその後のシステムメッセージは日本語になります。ただし、インストールされているアプリは多くが中国語のみの対応のため中国語表示になります。他にWi-Fiの設定や指紋の登録などを行いました。

上の画像は初期セットアップ完了直後のホーム画面の初期状態の画面です。つまりOriginOSの初期状態です。ホーム画面が中央で、左右に1画面ずつあります。左画面は通常はGoogle Discoverのニュース画面が表示されることが多いですが、OriginOSではキットと呼ばれるウィジェット相当のカードが複数貼られています。キットは好みで追加/削除/サイズ変更できますがOriginOS用に作成されたアプリに限られます。つまり通常のAndroidアプリのウィジェットは利用できません。他は今ドキの一般的なAndroidのホームランチャーと似ています。使われているアプリや連携するサービスがすべて中国のものなので中国人以外はいろいろ困りますが。

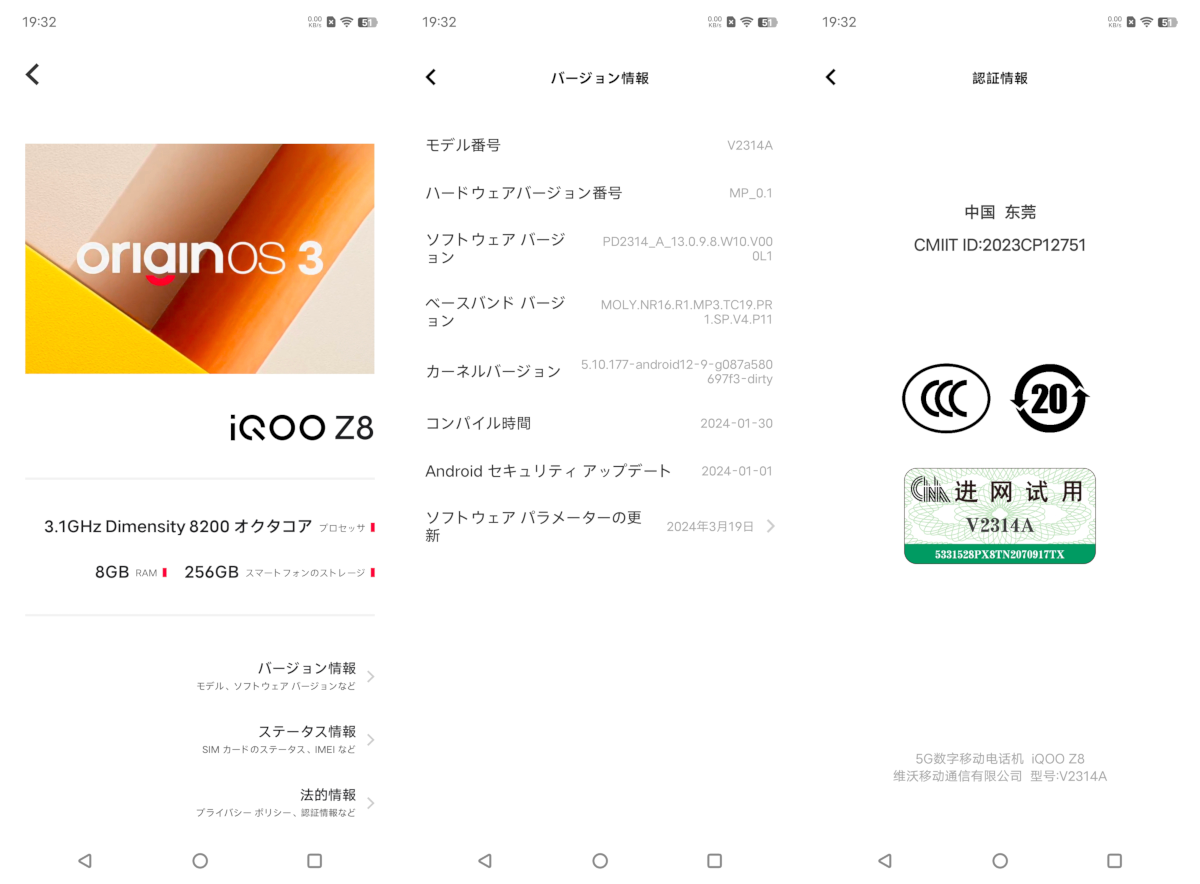

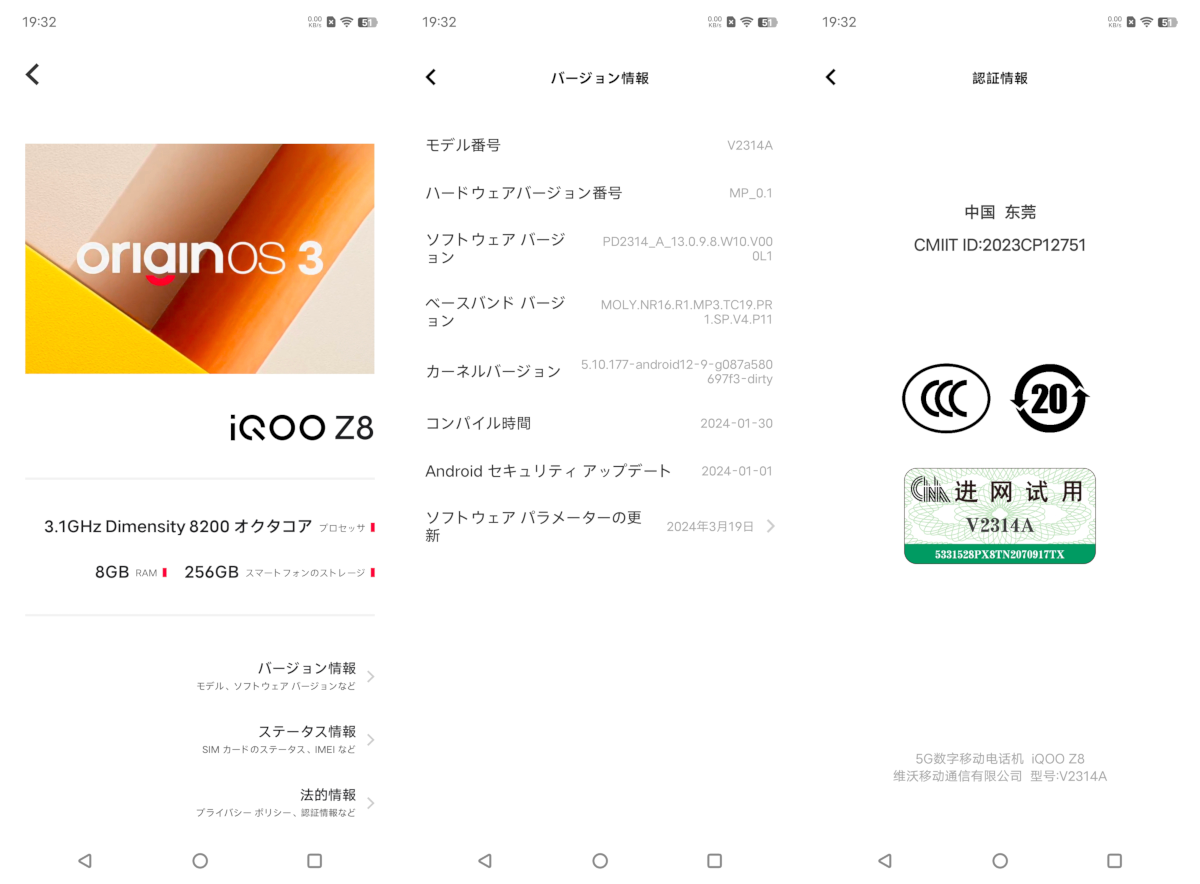

画像の左の画面は、Android設定から「システム管理」「デバイス情報」を開いたところです。OriginOS 3であることが強調されています。画像にには写っていませんが下にスクロールするとAndroid 13であることが表示されます。

「バージョン情報」を選ぶと画像の中央の画面になります。ソフトウエアのバージョンです。iQOO Z8 5Gは2023年秋モデルですが、2024年3月製造分は2024年1月分のAndroidセキュリティパッチが適用済みのようです。

画像の右の画面は、「法的情報」「認証情報」を開いたところです。一般的なグローバルモデルであればFCCやCEだけでなく販売予定各国の認証情報がズラリと並びますが、iQOO Z8 5Gは中国向けのモデルなので中国の認証しかありません。すっきりしているというか寂しいですね。もちろん日本の技適もありませんので日本国内で電波を出すには「技適未取得機器を用いた実験等の特例制度」の届け出(無料/即時有効)が必要です。なお、届け出を行ってもiQOO Z8 5Gで利用できるのは5.8GHzを除くWi-FiとBluetoothとNFCの通信に限られます。SIMカードを使ったモバイル通信はNGです。

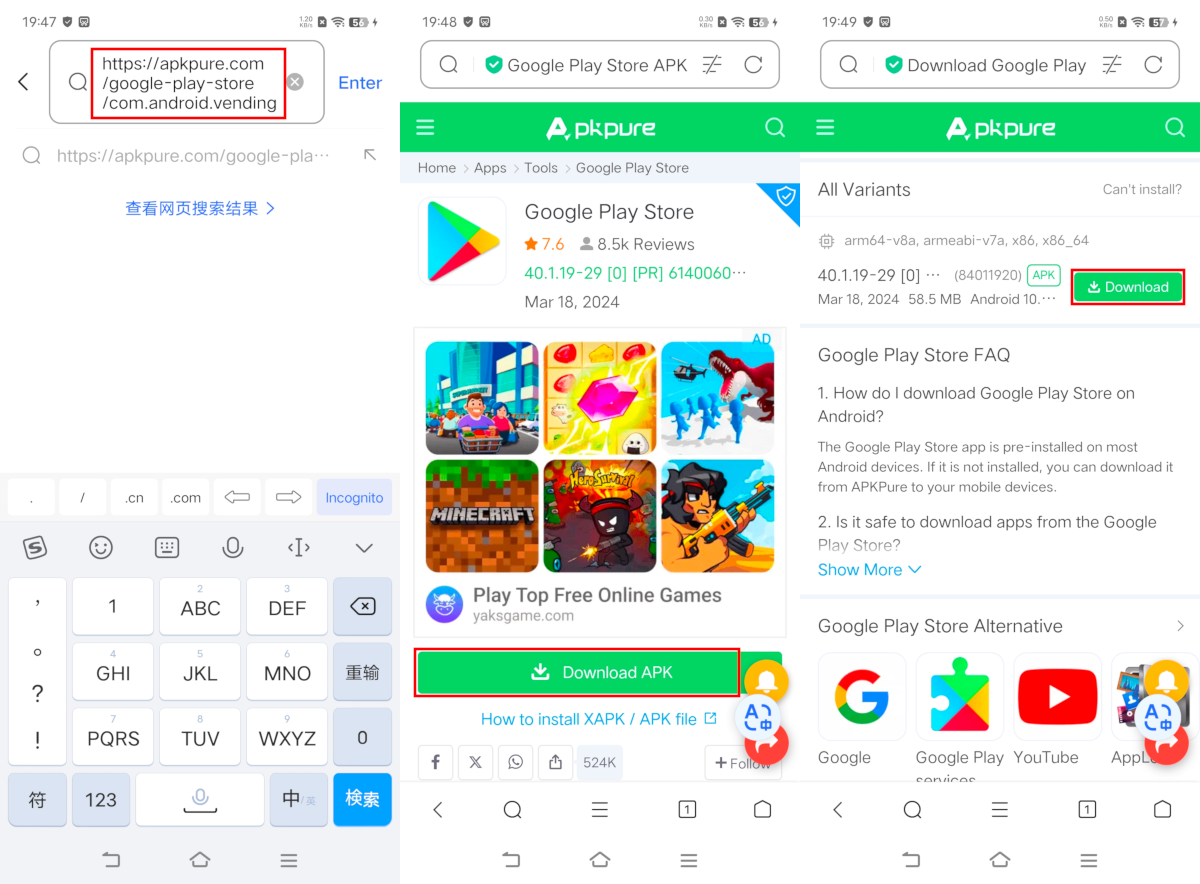

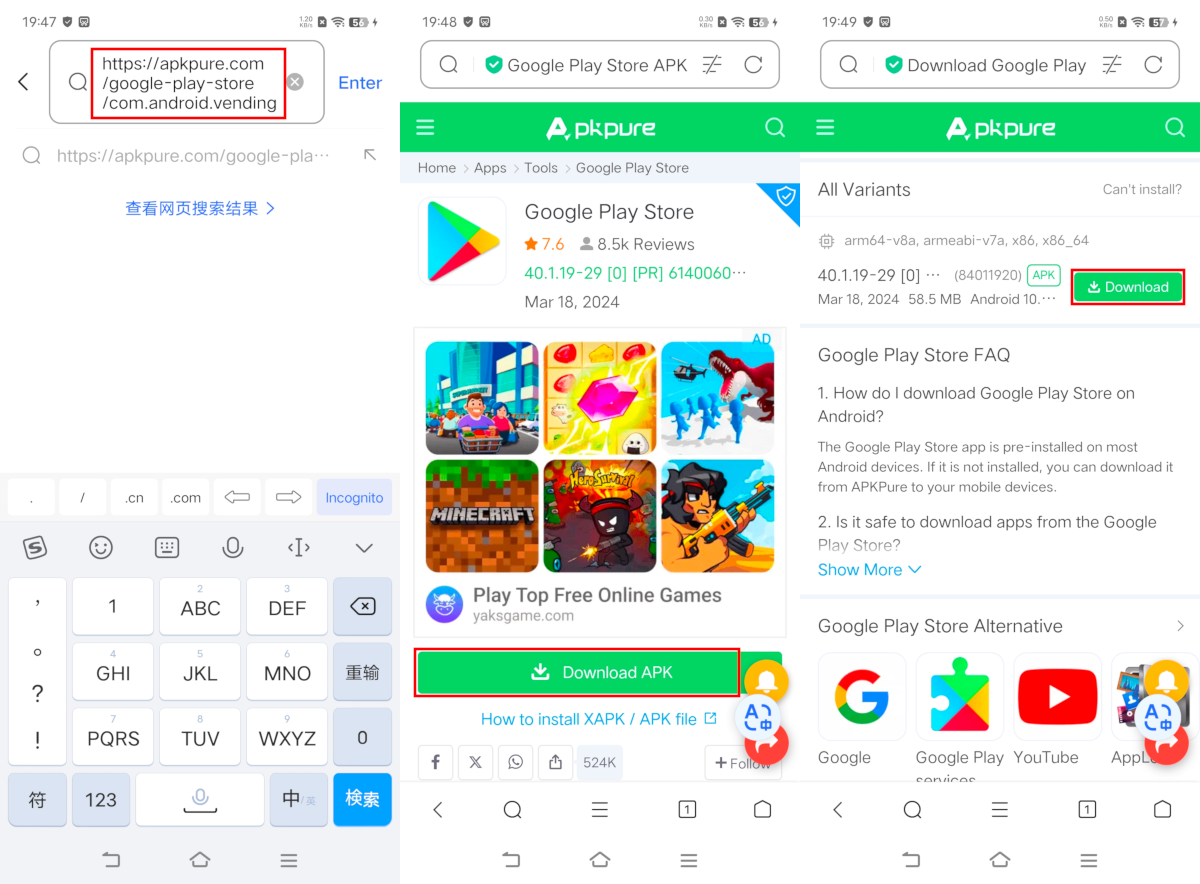

中国向けのiQOO Z8 5GはGoogle Mobile Serviceに非対応なのでGoogle Playストアが入っていません。Google Playストアのインストールにはいくつかの方法がありますが、手っ取り早いのはAPKPureからGoogle Playをダウンロードしてインストールするものです。この方法はAliExpressのiQOO Z8 5Gの製品紹介ページにも書かれています。

画像の左の画面は「ブラウザ」のURL欄にGoogle PlayストアのダウンロードリンクURLを入力します。

画像の中央の画面は、APKPureでGoogle Playストアのダウンロード画面です。「 Download APK」ボタンをタップします。

画像の右の画面は、「Google Playストア」のバリアントから最新のバージョンのダウンロードボタンを探し、「Download」ボタンをタップします。

画像の左の画面は、ポップアップが出たところです。「Download」をタップします。

画像の中央の画面は、ダウンロード完了後にGoogle Playストアのインストールの確認を求められたところです。「インストールを続行」ボタンをタップします。

画像の右の画面は、Google Playストアのインストールが完了したところです。Google Playストアを開きます。「開く」ボタンをタップします。

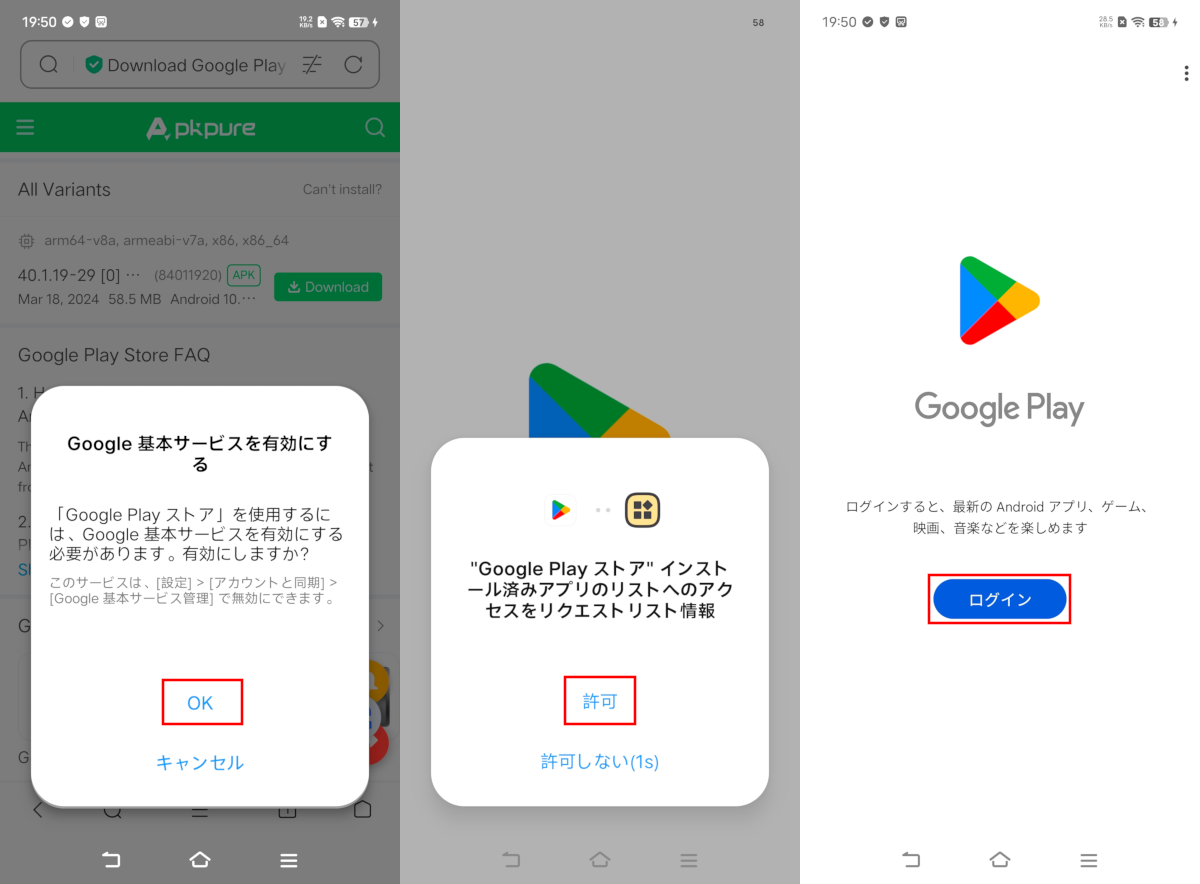

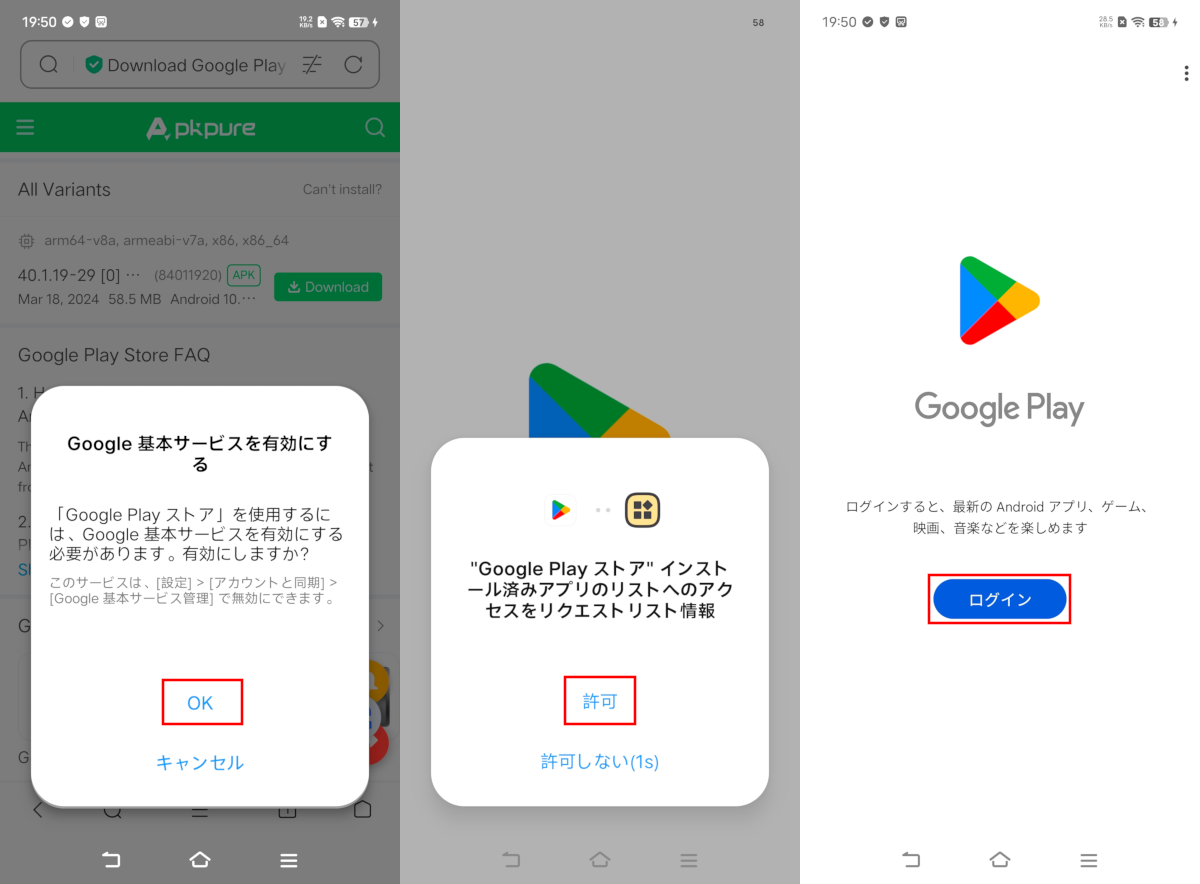

画像の左の画面は、Google Playストアの発起動時に確認すれるポップアップです。Google基本サービス(Google Mobile Service)を有効にするので「OK」をタップします。

画像の中央の画面は、Google Playストアがアプリリストにアクセスする許可を求めるポップアップです。「許可」をタップします。

画像の右の画面は、Google Playストアが起動した画面です。「ログイン」をタップします。

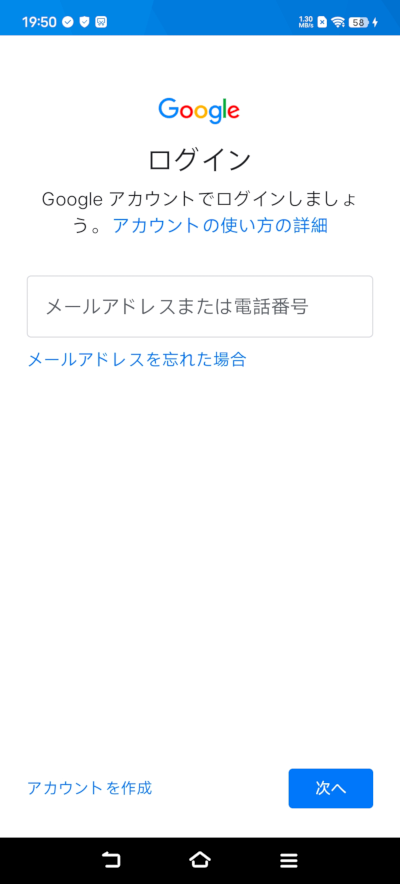

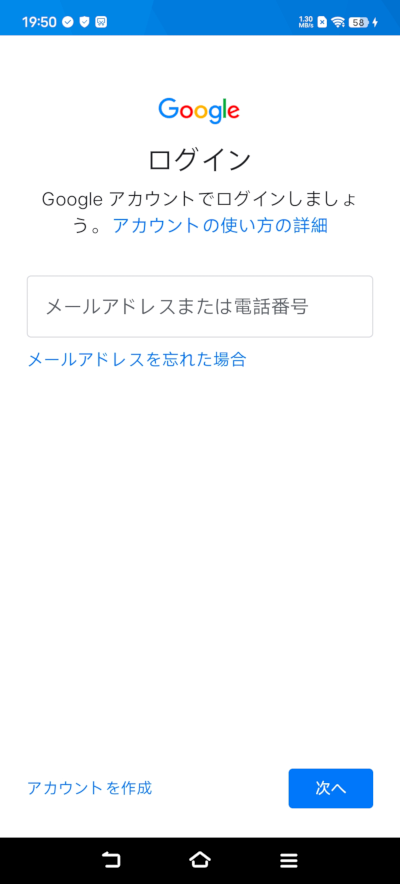

一般的なGMS対応のAndroidスマートフォンを購入後初めて起動したときに表示されるセットアップウィザード(のGoogleアカウント周り部分)同様の画面が表示されるのでGoogleアカウント関連のセットアップを行います。(この後のセットアップの説明は省略します)

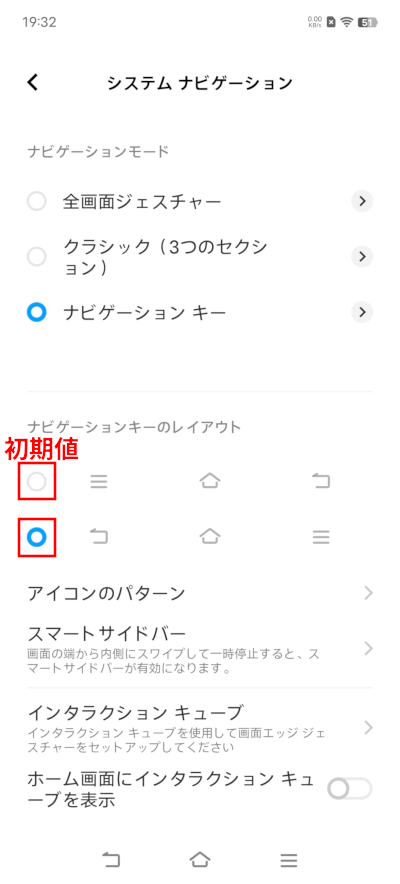

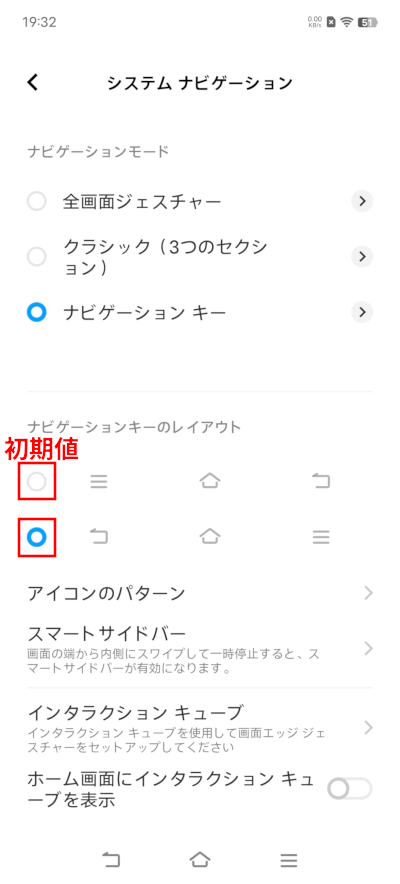

Android設定から「システム ナビゲーション」を開いたところです。

ナビゲーションモードを「ナビゲーション キー」にした場合は次のどちらかを選択します。

画面の右下をタップすると「戻る」を好む方は特に変更する必要はありません。OriginOSの初期値が右下タップで「戻る」動作です。

ナビゲーションキーのレイアウトで、画面の左下をタップすると「戻る」を好む方は下側のレイアウトを選択します。右はタスクリストになります。

Android設定から「セキュリティ」「その他のセキュリティ設定」(下から2番め)を開いたところです。

画像の左の画面で、「システムランチャーを置換」をタップします。

画像の中央の画面は、ランチャーの置換の許可スイッチを押すところで「安全性の確認」ポップアップが出ます。何故かホームランチャーの変更にはvivoアカウントにログインする必要があります。「ログイン」をタップします。ここではvivoアカウントの作成については省略しますがvivoアカウントの作成は極めて少ない入力項目だけで簡単に行えます。

画像の右の画面は、ホームランチャー変更準備のキモになります。「ランチャーの置換を許可」をオンにするのは当然ですが、その下の「ホームボタンをタップして、システムのホーム画面をロックしてください」をオフにします。このスイッチはオンにすることでOriginOSに元から入っているシステムランチャーをデフォルトにしてロックするものです。オフにしないとランチャーを変更してもホームボタンタップしたところでOriginOSのシステムランチャーに戻ってしまいます。

画像の左の画面は、「Android設定」のトップ階層です。「プライバシー」をタップします。(または4つ下の「アプリと権限」からも辿れます。)

画像の中央の画面で、「権限管理」をタップします。

画像の右の画面で、上部の「権限」タブを選択肢し、一番下までスクロールして「デフォルトのアプリ設定」をタップします。

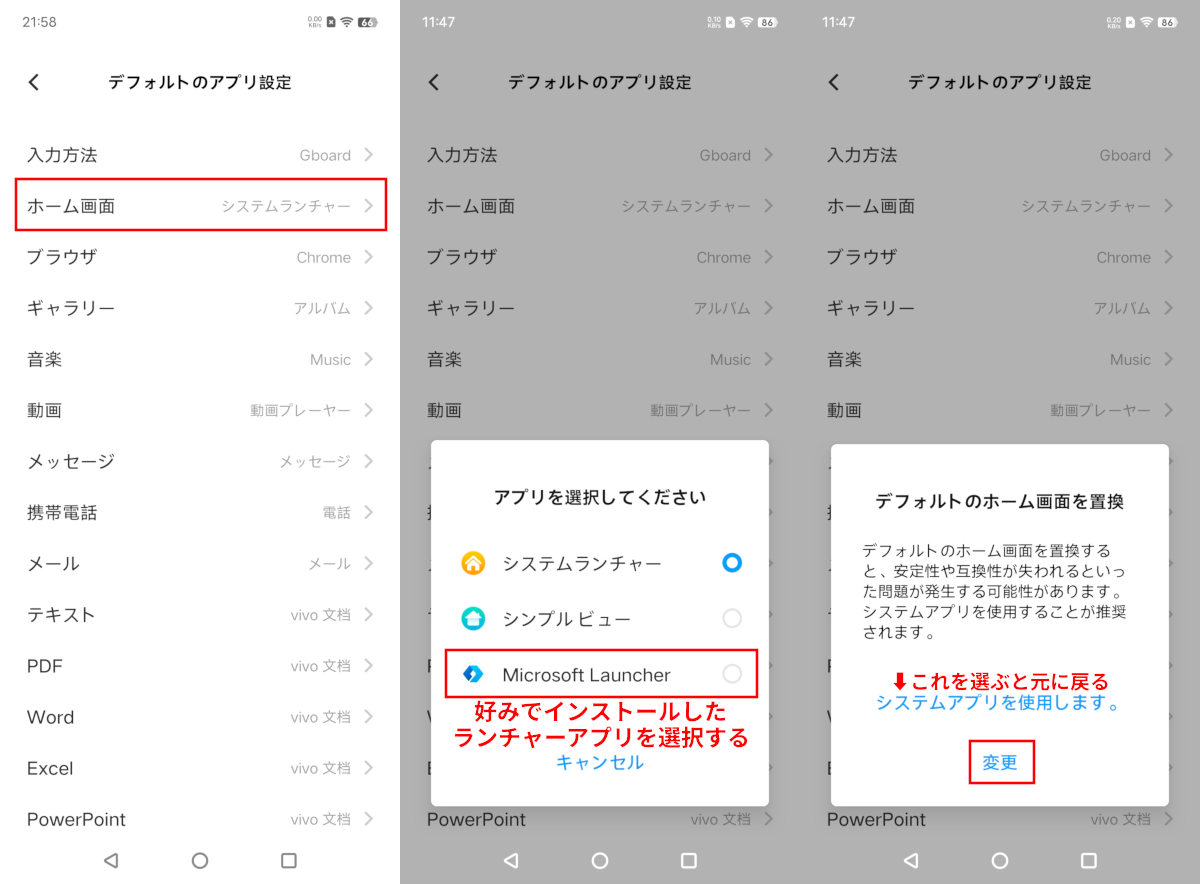

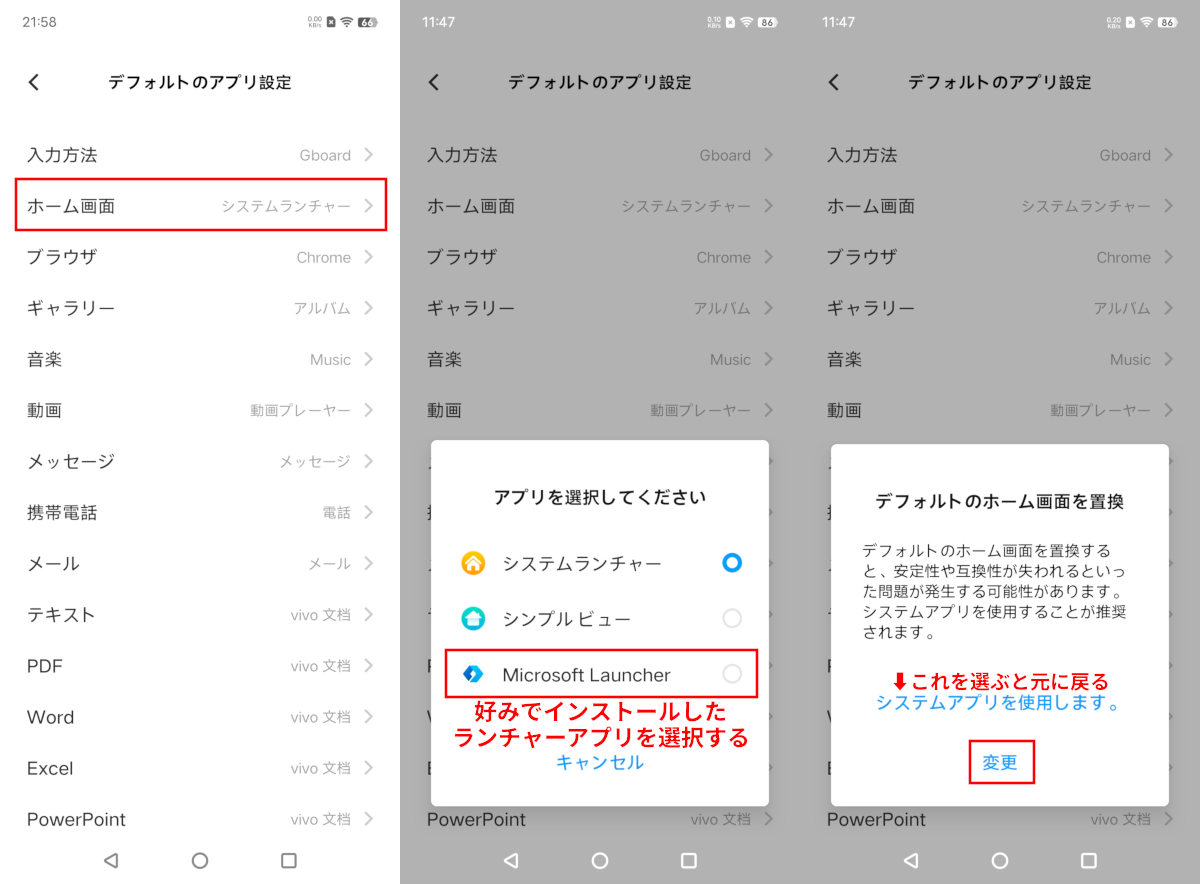

画像の左の画面で、「ホーム画面」をタップします。このとき、右に「システムランチャー」の表示があることを確認します。

画像の中央の画面は、ホーム画面の選択ポップアップが表示されたところです。画像ではMicrosoft Launcherに赤枠を付けていますが、ここはお好みでインストールしたホームランチャーアプリを選択してください。(つまり、事前にGoogle Playストアなどから好みのホームランチャーアプリをインストールしておいてください)

画像の右の画面で、ホームランチャーアプリの切り替えの確認を求められるので「変更」をタップします。「システムアプリを使用します。」を選択するとOriginOSに標準で入っているホームランチャーアプリ(OriginOSの標準状態)になります。

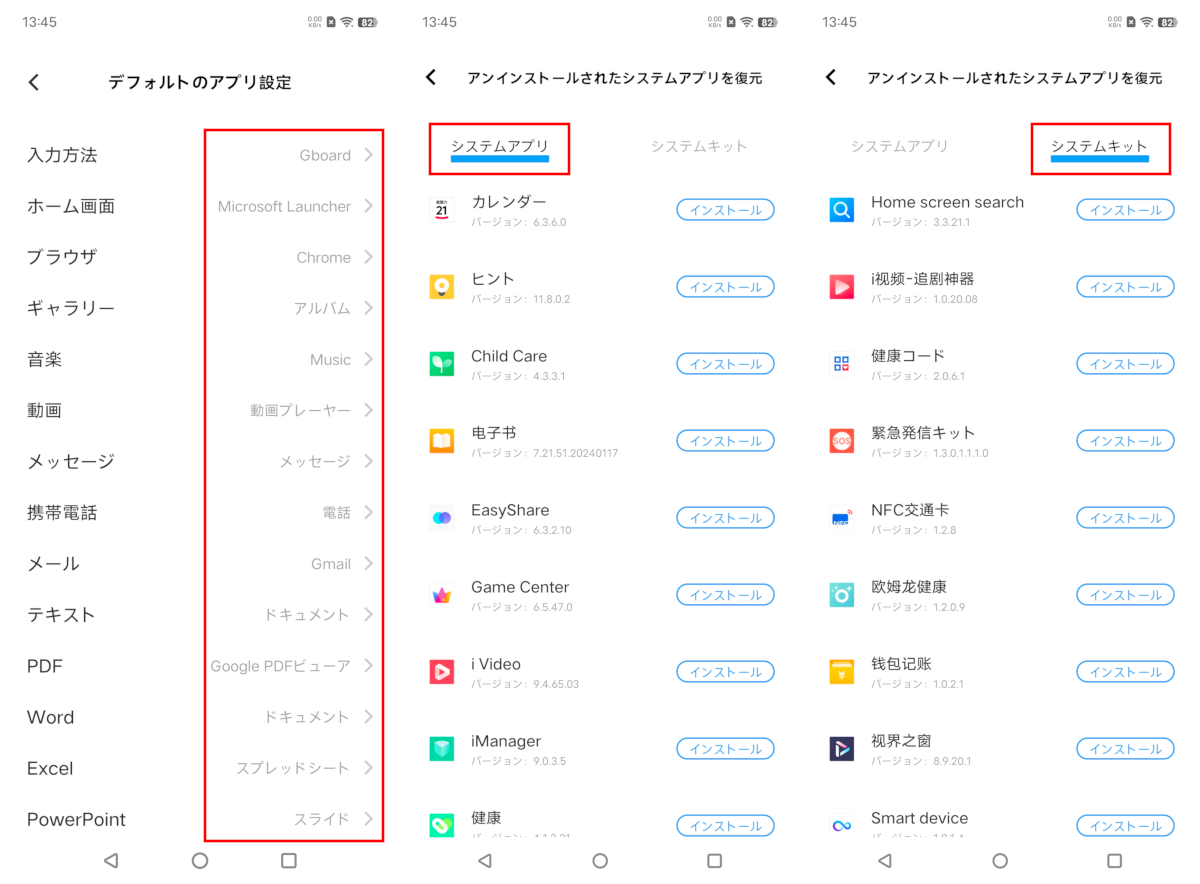

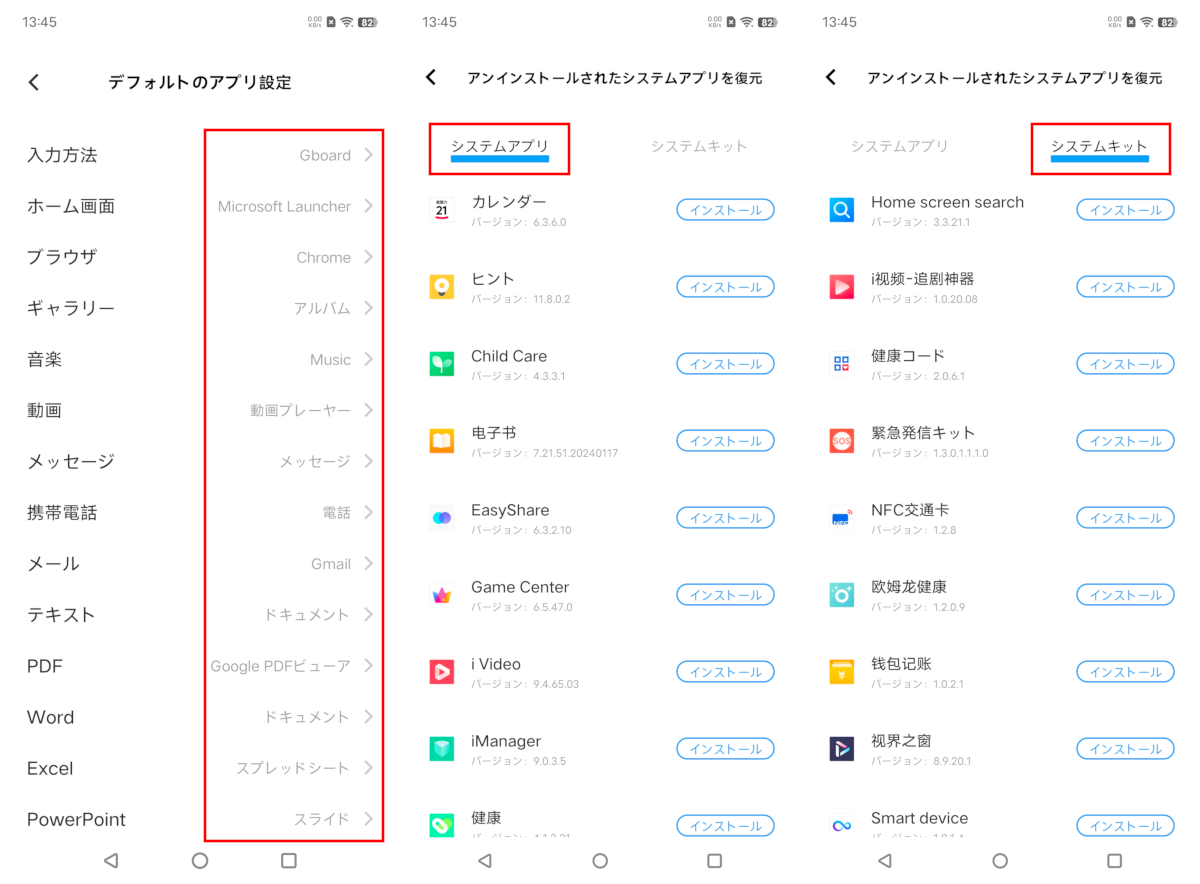

画像の左の画面で、「ホーム画面」の右側に変更したホームランチャーの名前が表示されていることを確認します。また、ホームランチャー変更と同様の手順でその他のアプリをすべて置き換えます。OriginOS標準のアプリは基本的にはすべて変更してください。ただし、iQOO Z8 5Gを日本で使用する場合はSIMカードを使用する通信は法律上利用できないのでモバイル通信に関係する「メッセージ」(SMS)や「携帯電話」(ダイヤラー)アプリは変更不要です。

画像の中央と右の画面は「アプリ管理」で削除したOriginOS標準のアプリです。多くはアンインストール可能ですが、一部のアプリは非ROOTではアンインストールできません。これらの標準アプリは残しておいても中国にいる中国人以外には役に立ちません。特に「システムキット」はOriginOS標準のホームランチャー用のウィジェットで残す意味がまったくありません。

今回はMicrosoft Launcherを入れて、ホーム画面上は時計ウィジェットと下部のドックだけにしました。ごちゃごちゃは嫌いなのでいつもこんな感じですが。

OriginOSのUIで操作では削除できないアプリの内、OriginOSではadbでアプリを削除する方法で追加で少しのシステムアプリを(仮)削除することができます。その中にはvivo標準のブラウザがあります。このブラウザは邪魔なアプリの1つなので削除をお薦めします。別のブラウザアプリを用意してください。

# adb shell pm uninstall -k --user 0 com.vivo.browser

Success

2023年の前半以前は以下のようなコマンドでアプリを削除できたような話があるようですが、2024年時点では機能しないようです。

# adb shell service call package 131 s16 com.bbk.appstore i32 0 i32 0

Result: Parcel(

0x00000000: ffffffff 00000034 00610043 006e006e '....4...C.a.n.n.'

0x00000010: 0074006f 00750020 0069006e 0073006e 'o.t. .u.n.i.n.s.'

0x00000020: 00610074 006c006c 00630020 006d006f 't.a.l.l. .c.o.m.'

0x00000030: 0062002e 006b0062 0061002e 00700070 '..b.b.k...a.p.p.'

0x00000040: 00740073 0072006f 00200065 006f006e 's.t.o.r.e. .n.o.'

0x00000050: 00720020 006f006f 00200074 00650070 ' .r.o.o.t. .p.e.'

0x00000060: 006d0072 00730069 00690073 006e006f 'r.m.i.s.s.i.o.n.'

0x00000070: 00000000 000003a8 000001cf 00610009 '..............a.'

ズラズラと続く

com.bbk.appstoreはvivoのアプリストアのアプリ名。com.bbk.appstoreの部分は削除したアプリ名に変更可(ただし現在は非ROOTでは使えない模様)

「時計」「通知」(メッセージ系含む)に関連するアプリは権限を確認してとりあえず全て「オン」にしておくのが無難です。その上で、Android設定から「バッテリー」で「バックグラウンドでのバッテリー消費量の管理」からそれぞれの時計・通知関連のアプリを「バックグラウントでの大量の電力使用を許可」にします。

また、Android設定から「バッテリー」「電池設定」で「スリープモード」を「オフ」にすることも検討した方が良さそうです。最近のAndroidはデフォルトが省電力設定の傾向ですが、vivoは特に省電力傾向が強くてディープスリープを通り越して仮死状態になります。一晩経って1%も減らないのは優秀ではあるものの、時々起きるも無く通知もアラームも鳴らないということになりやすいのでご注意ください。(特に初期状態)

このようにGoogle Playストアをインストールし、必要なアプリをインストールしてからOriginOS標準のホームランチャー(ホーム画面)とデフォルトで使われるアプリを置き換えることで中国向けスマートフォンでもグローバル向けスマートフォンに近い動作が可能になります。ただし、非ROOTでは一部OriginOSのシステムアプリに強制的に紐付けられて使われるため気に入らない部分は残ります。これはグローバル向けスマートフォンでも同様で、メーカーカスタム部分は気に入らない部分が必ずあるものです。

今回はvivoの中国向けOriginOSだったのでホームランチャーの置き換えの手順と「キット」(vivoのウィジェット)が他のメーカーにはない独自部分でしたが、その他のおおまかな流れは他メーカーのGMS非搭載の中国向けモデルでも同様です。

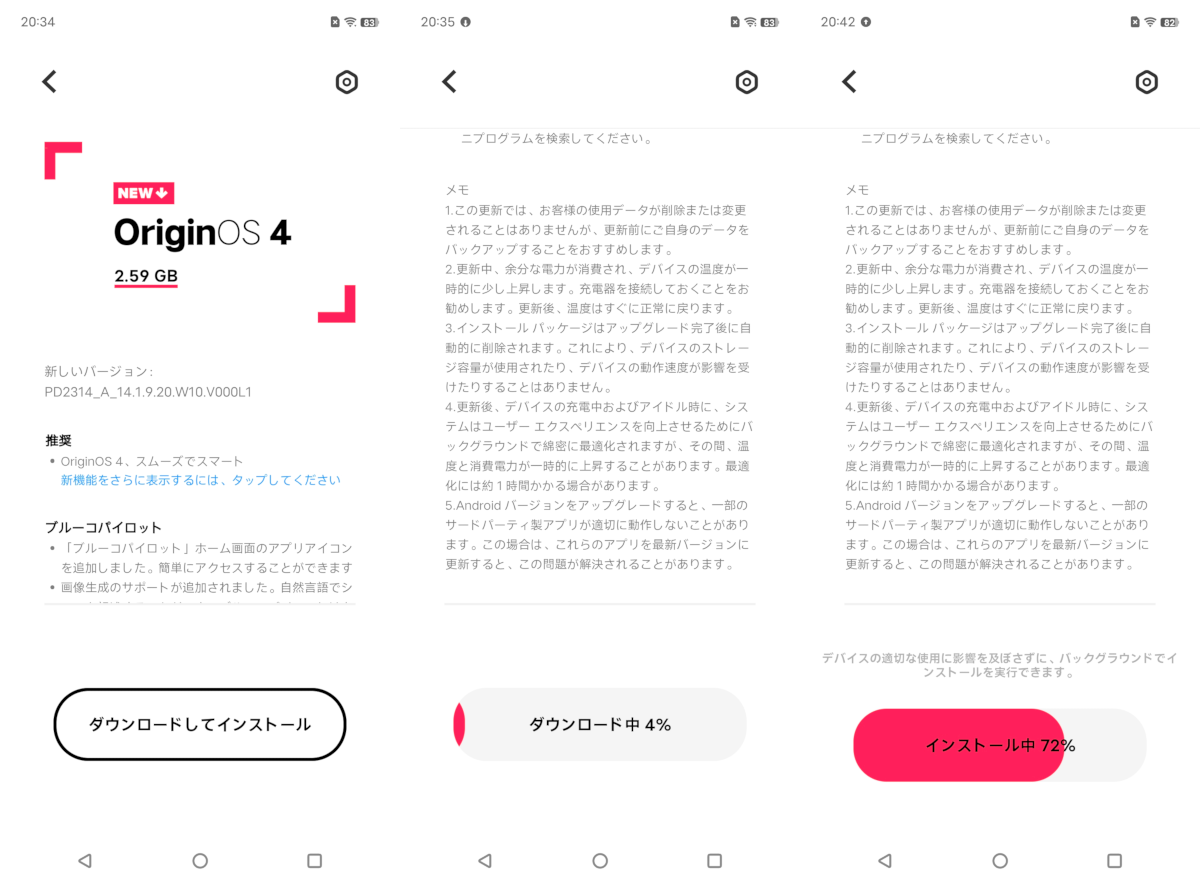

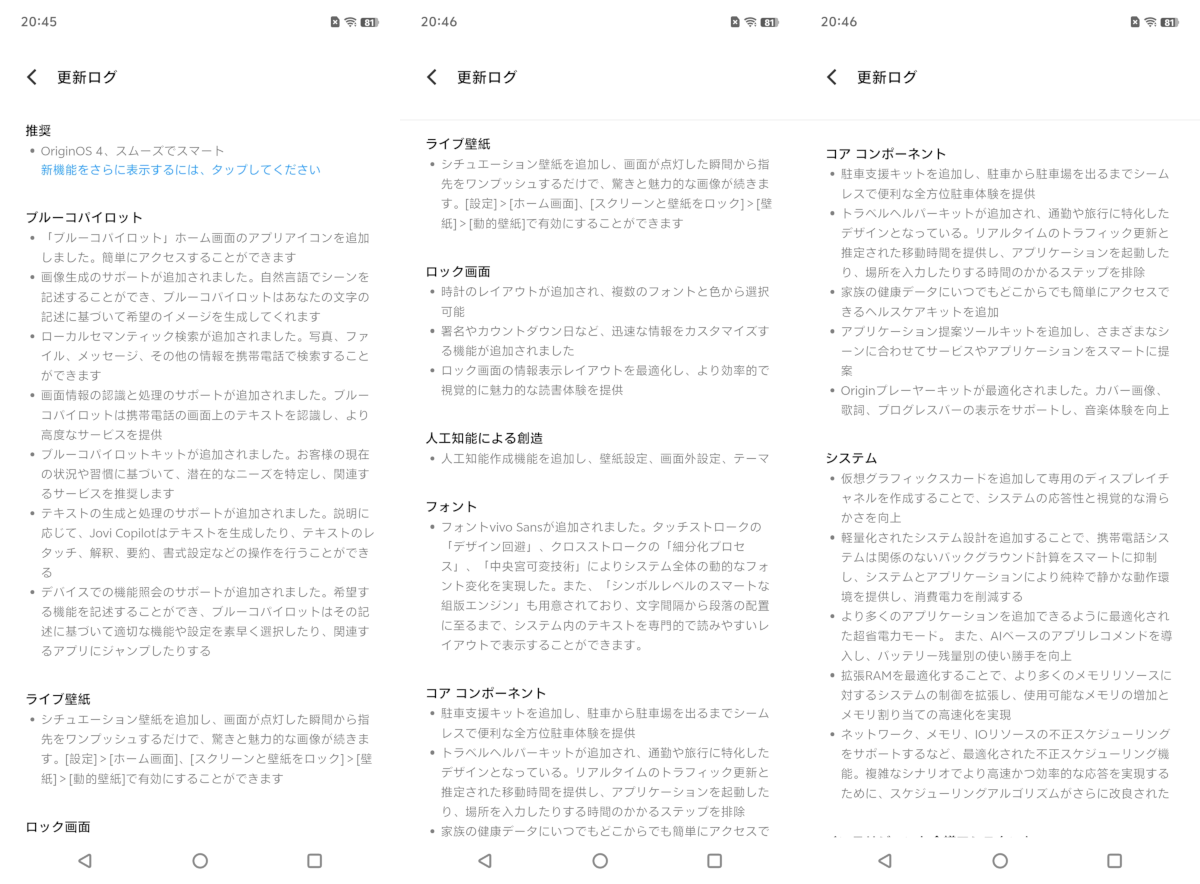

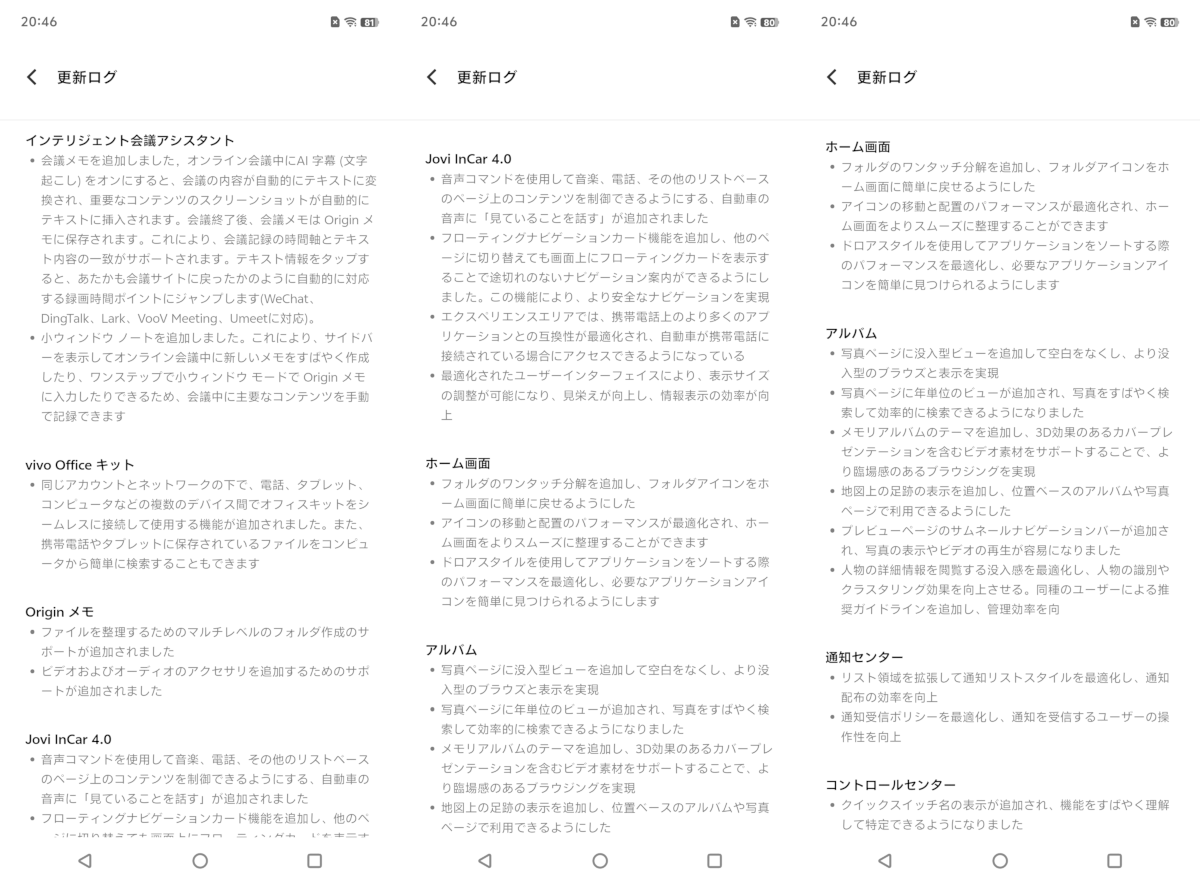

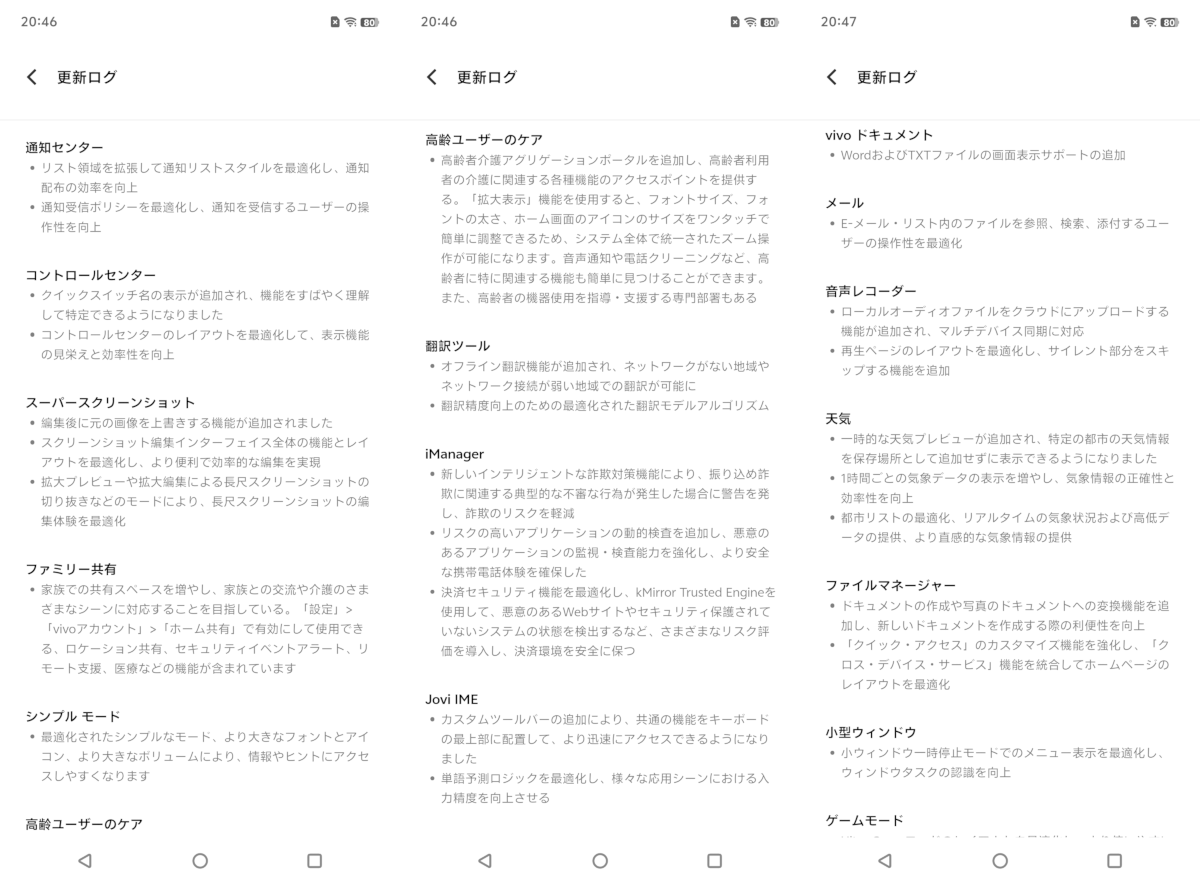

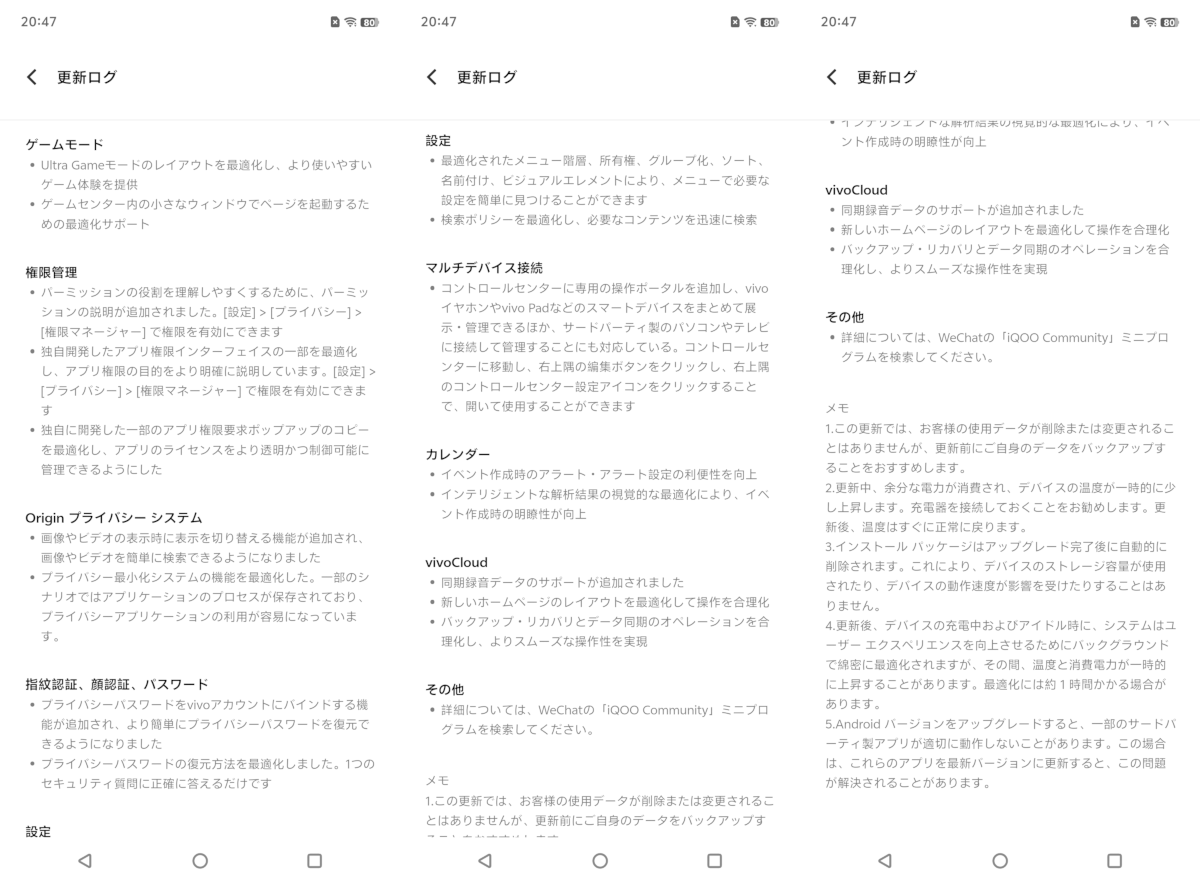

vivoはOSの更新情報があまり得られないので購入後のOS更新サポートが心配ですが、一応iQOO Z8については2024年3月(今月)にOriginOS 4への更新が予定されています。Xiaomiのようなメーカーならこの機会にAndroid 14に更新されるところですが、vivoはどうでしょうね?

関連記事: